Я прям уверен, что все должны это сделать! По этому погнали:

ВАЖНО 1. Для установки запрета вам понадобится ЭЦП физического лица. Причём принимается любой вариант:

— ПЭП — это если у вас полная запись на ГУ и подключен телефон. Тупо подпишите СМСкой

— УНЭП — это подпись действующая только в рамках госуслуг, с её помощью можно сделать следующее:

— продать или купить тачку на ГУ

— получить ИНН

— отправить 3НДФЛ

— подключить налоговые уведомления

— установить самозапрет на кредиты

— УКЭП — это прям полноценная подпись, которую можно использовать где угодно или как угодно.

Если у вас нет — УКЭП или УНЭП можно получить через приложение ГОCКЛЮЧ, или за деньги в любом УЦ

Если вам не нужна ЭП в жизни — выбирайте ПЭП, спокойнее будет.

ВАЖНО2 На текущие кредиты это никак не повлияет, повлияет только на возможность взять новый потреб.кредит или перехватить бабки в МФО (кто в здравом уме и твёрдой памяти будет общаться с МФО, даже предположить не могу)

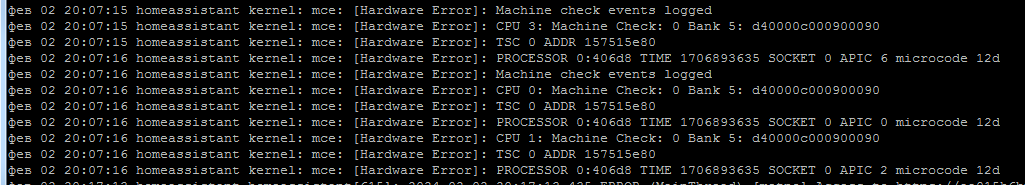

Крч, заходите на госуслуги, и дальше прям сразу видите

Тынц на ссылку

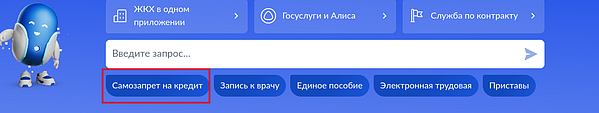

Дальше робот Макс предложит варианты…

Резко кликаем на «Установление запрета»

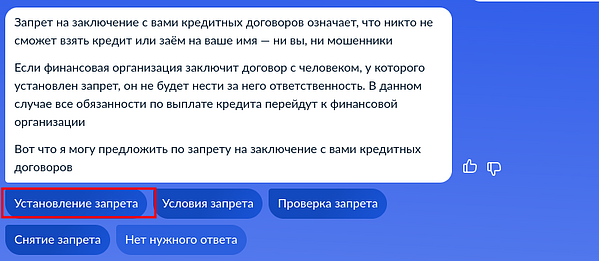

Предлагают получить УКЭП или УНЭП. Если надо делайте, если нет, и учётная запись на ГУ позволит — подпишите СМСкой.. У меня есть УКЭП, так что я погнал дальше запрещать

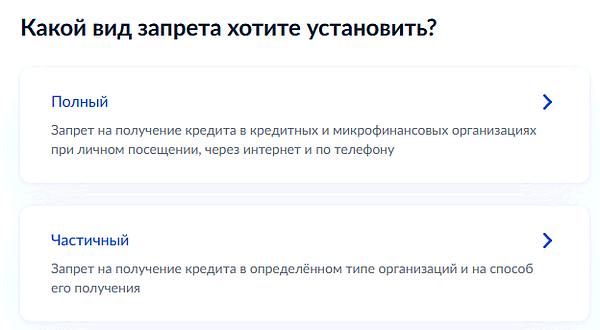

Сначала проверяем данные о себе: паспорт, ИНН. Следом выбираем вид запрета:

Полный — это полный, а частичный запрещает только дистанционное получение. Крч, выбирайте полный, от греха

Всё, дальше выбираем тип подписи (ПЭП, УНЭП, ЭКЭП в двух вариантах), подписываем заявление и ждём два дня….

И спим сильно спокойнее чем сраньше 🙂