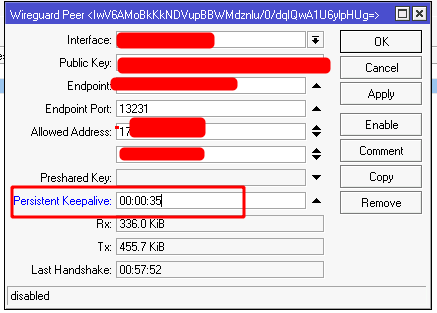

Никогда не забывать устанавливать Persistent Keepalive в настройках пира

Если на обоих сторонах туннеля не установить, они тупо не будут стартовать.

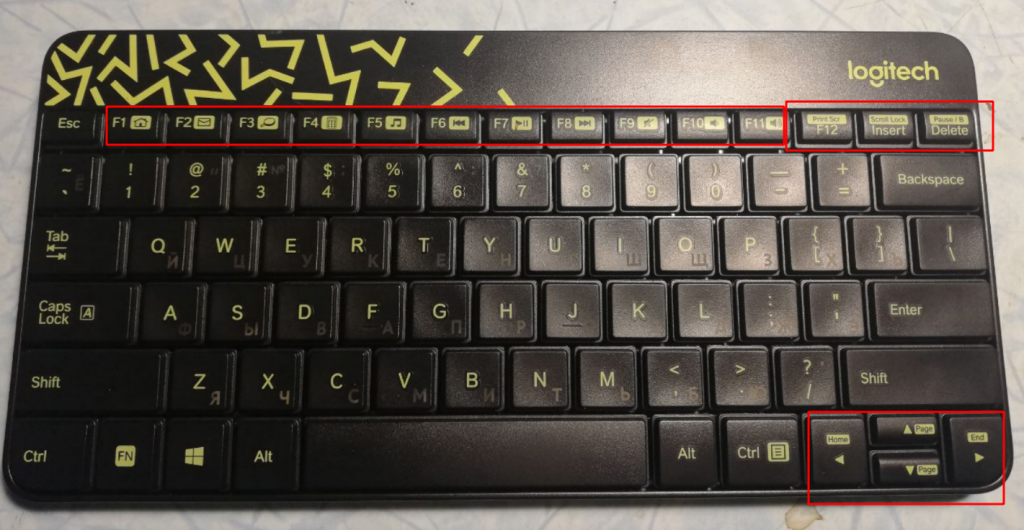

Первые дни было больно — я привык отправлять комп спать комбинацией клавиш, а тут такая засада:

Нету кнопки «выкл» и всё тут.

А потом, я подумал — яж в линукс, тут такая проблема должна решаться просто назначением клавиш.

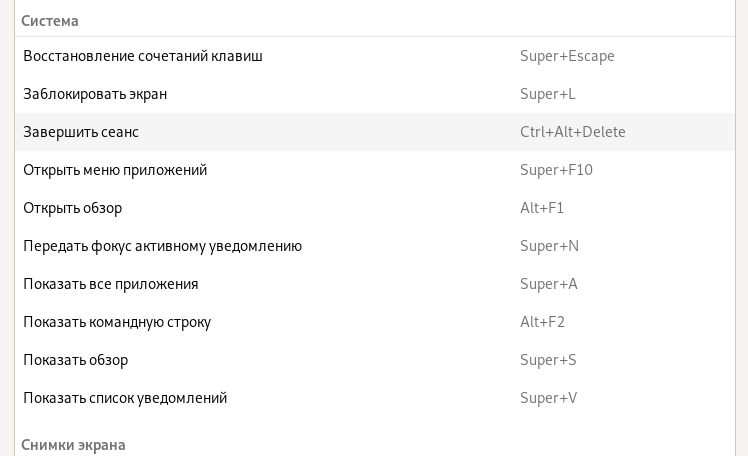

Не тут-то было, в новом Gnome в комбинациях клавиш нет «сон» или «выкл»:

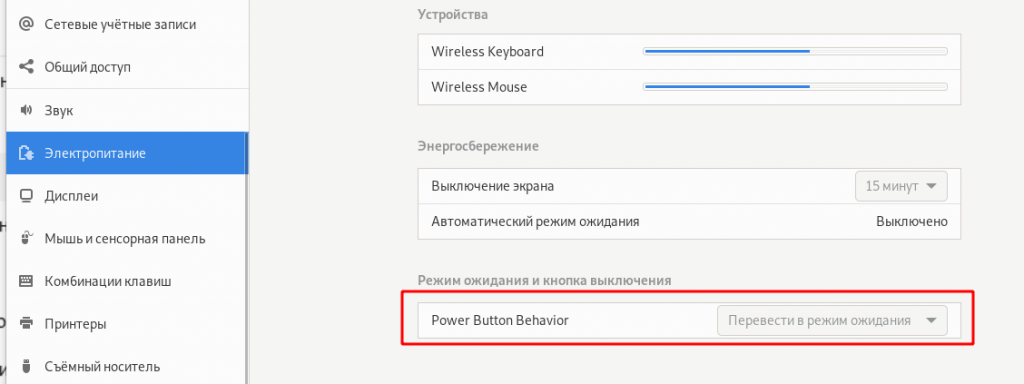

Вместо этого, можно «выбрать действие кнопки питания

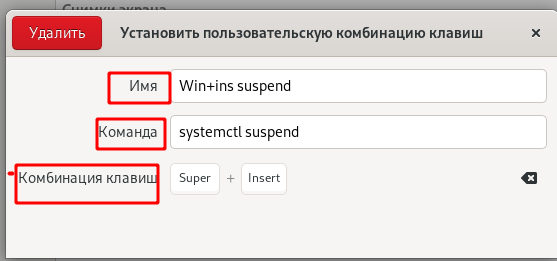

Казалось бы, боль и страдания, но это ж линукс, так что надо просто создать новую комбинацию клавиш для команды

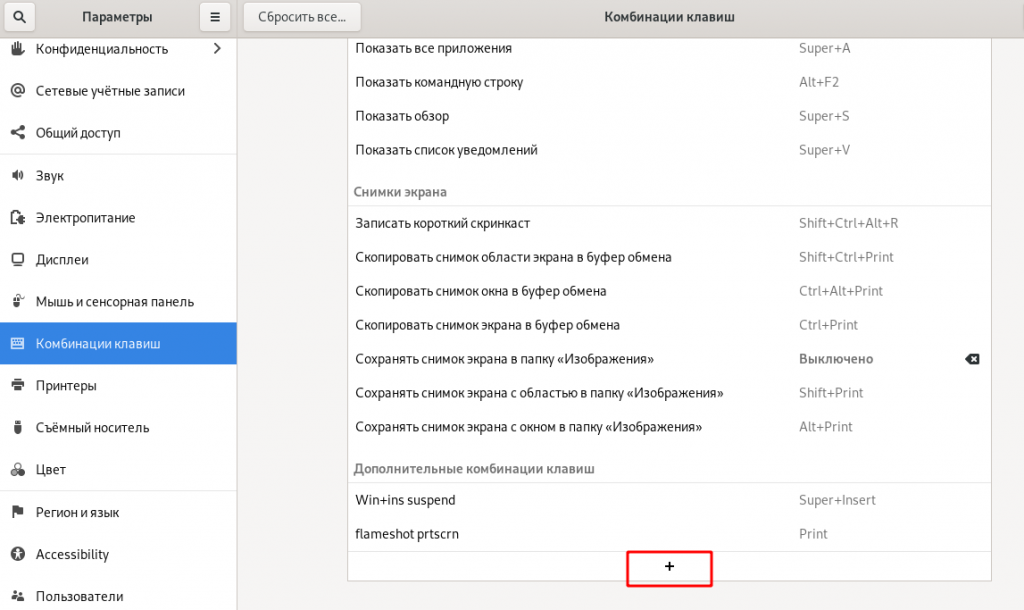

$ systemctl suspendПерейти в «Параметры — Комбинации клавиш«

Нажать «+» внизу экрана

Добавить комбинацию клавиш по вашему выбору и сохранить

Для того, чтобы ikev2 без головной боли работал на клиентах, серверу всегда нужен валидный сертификат от реального центра сертификации. Использовать самоподписанные и импортировать CA на всех клиентах то ещё развлечение, по этому

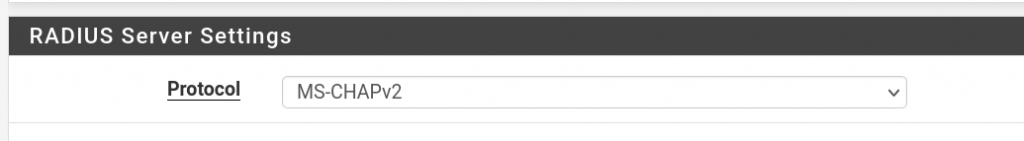

Для авторизации логично использовать стандартный доменный пароль пользователей, это облегчает жизнь администратору :), но EAP-MSCHAPv2 авторизация не поддерживает прямое обращение к LDAP, т.к. шифрует логин и пароль. Зато шифрованные пароли хорошо поддерживает RADIUS, а Windows умеет в RADIUS, по этому:

Просто настройте ikev2 по инструкции от NetGate, внеся изменения.

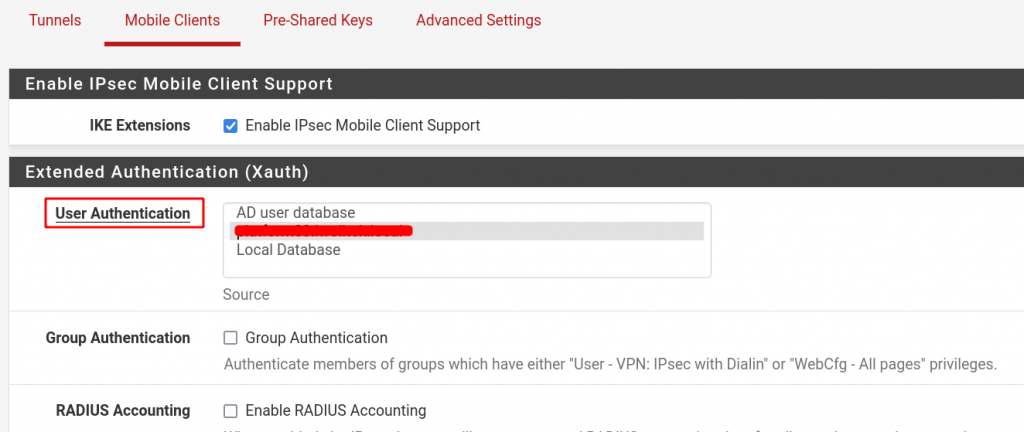

1. Выберите RADIUS-сервер в настройках Mobile Client

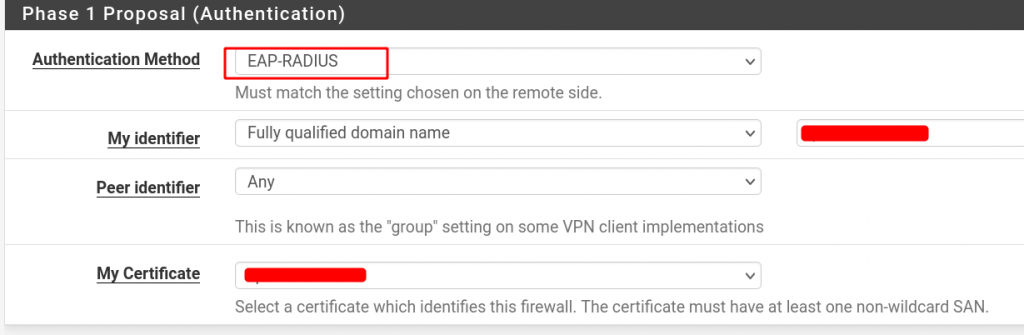

2. Выберите EAP-RADIUS протоколом аутентификации при настройках phase 1

В целом, на сайте Netgate есть очень качественный пример настройки, который можно использовать «один в один», но сначала надо подготовить авторизацию через LDAP (из Active Directory).

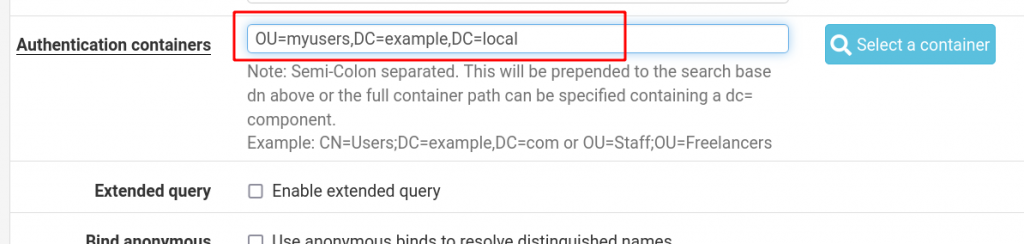

В Windows для этого ничего делать не надо, кроме создания пользователя для связи, а в pfSense настроить связку с LDAP по вот этой инструкции

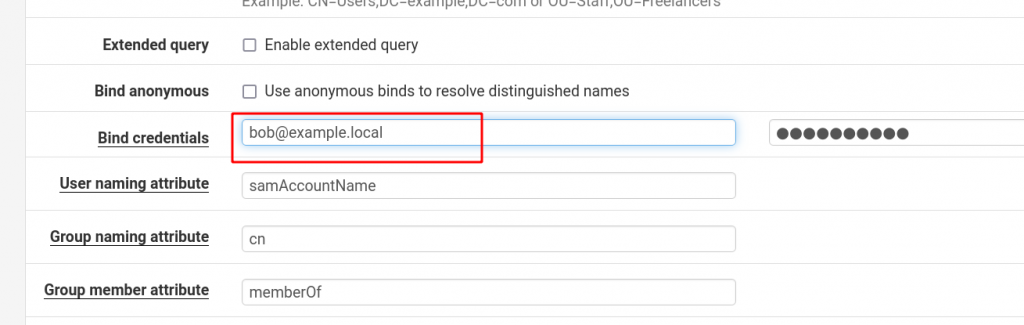

Чтобы не морочиться с тем, почему не работает, важно правильно ввести имя пользователя в поле «Bind credentials».

Инструкция рекомендует использовать либо короткую %username%, либо каноническую «CN=username,CN=Users,DC=domain,DC=suffix»

В реальной жизни, работает нотация username@domain.suffx (bob@example.local)

Ещё один важный момент — авторизация в LDAP в актуальном pfSense управляет доступом не на основе групп пользователей, а на основе контейнеров (CN, OU) в вашей доменной структуре, так что доступ получат все пользователи указанного в конфигурации LDAP подразделения (контейнера, CN, OU)