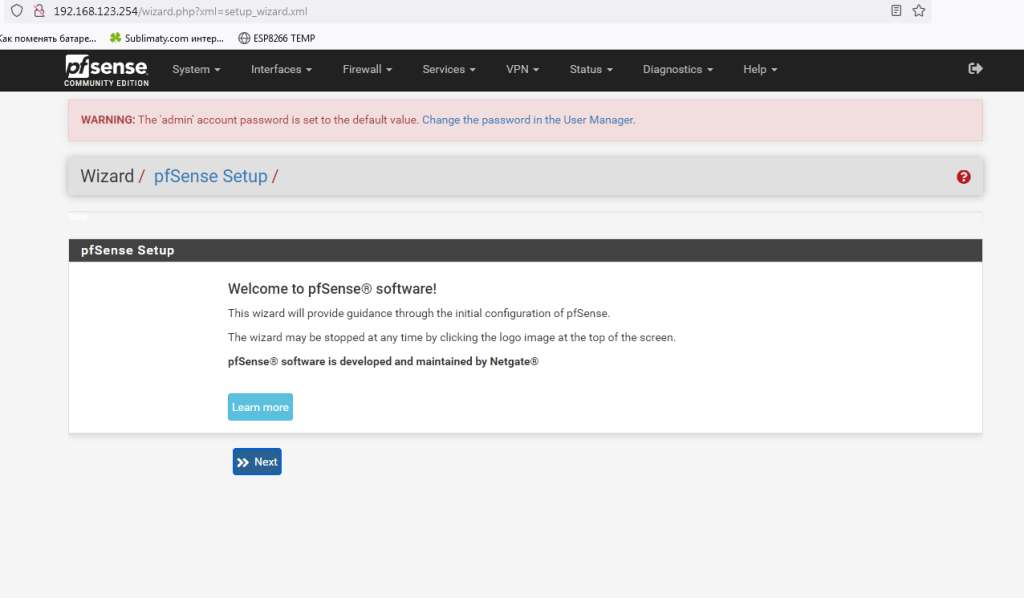

Если нарвались на такую ошибку (скрин ниже)

Или браузер предлагает покинуть сайт как небезопасный, значит вам необходимо обновить корневые сертификаты минцифры.

Полная инструкция от СБЕРА по этой ссылке

Напомню только, что у Firefox (самый безопасный браузер, из широкодоступных, да) своё хранилище сертификатов, и туда необходимо добавить сертификаты отдельно.

Шаг первый. Скачайте сертификаты по ссылками из инструкции

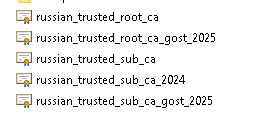

Шаг второй. Распакуйте оба архива в какую-либо папку (получится 5 файлов на 15 декабря 2025 года)

Шаг третий. Установите сертификаты:

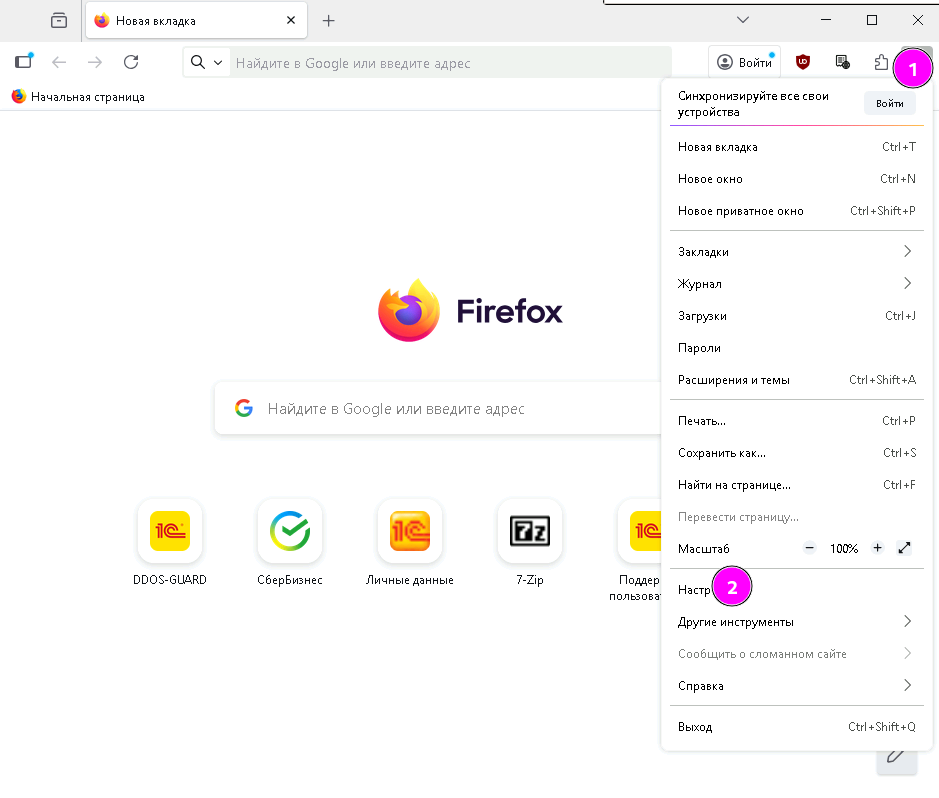

3.1. Окройте firefox и перейдите в настройки

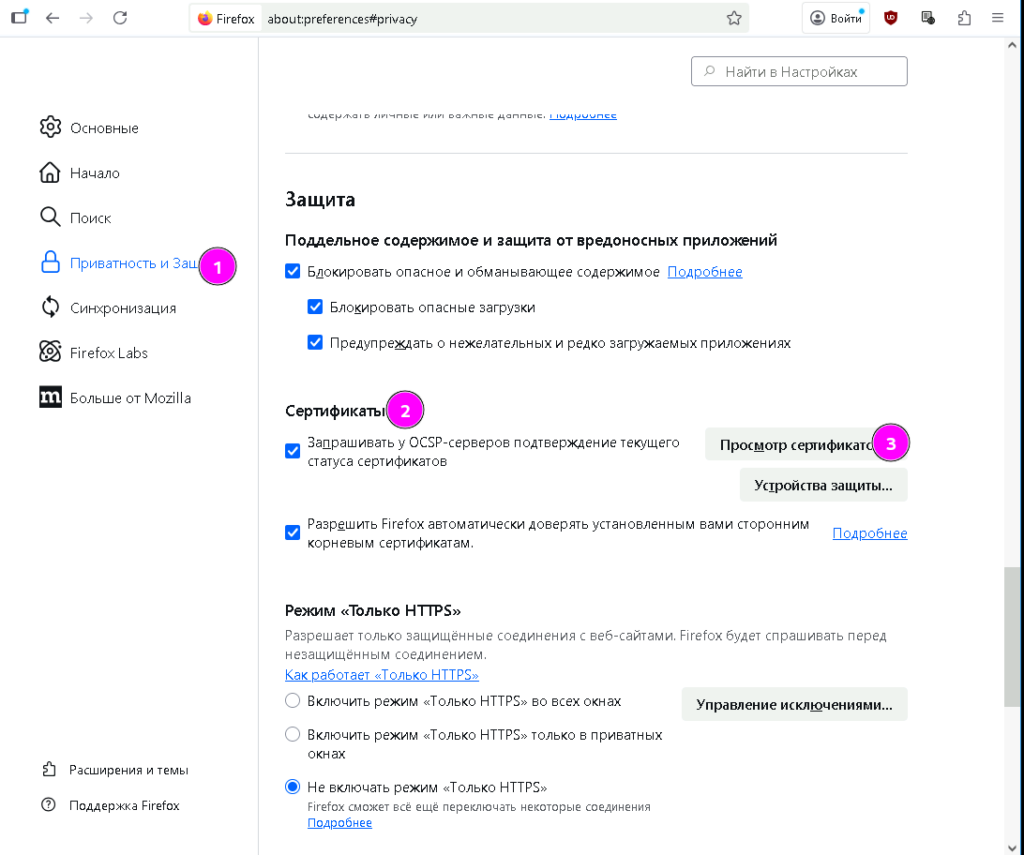

3.2 Перейдите в «Приватность и защита» и найдите раздел «Сертификаты». Щёлкните по кнопке «Просмотр сертификатов»

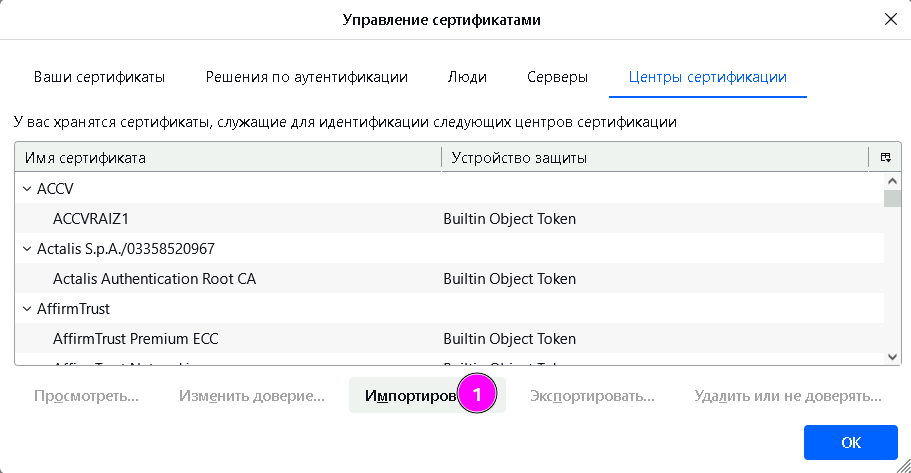

3.3 В открывшемся окне, перейдите на вкладку «Центры сертификации» (Firefox не разделяет корневые и промежуточные) и импортируйте сертификаты по очереди. Первыми импортируйте файлы в которых есть «root_ca» в имени.

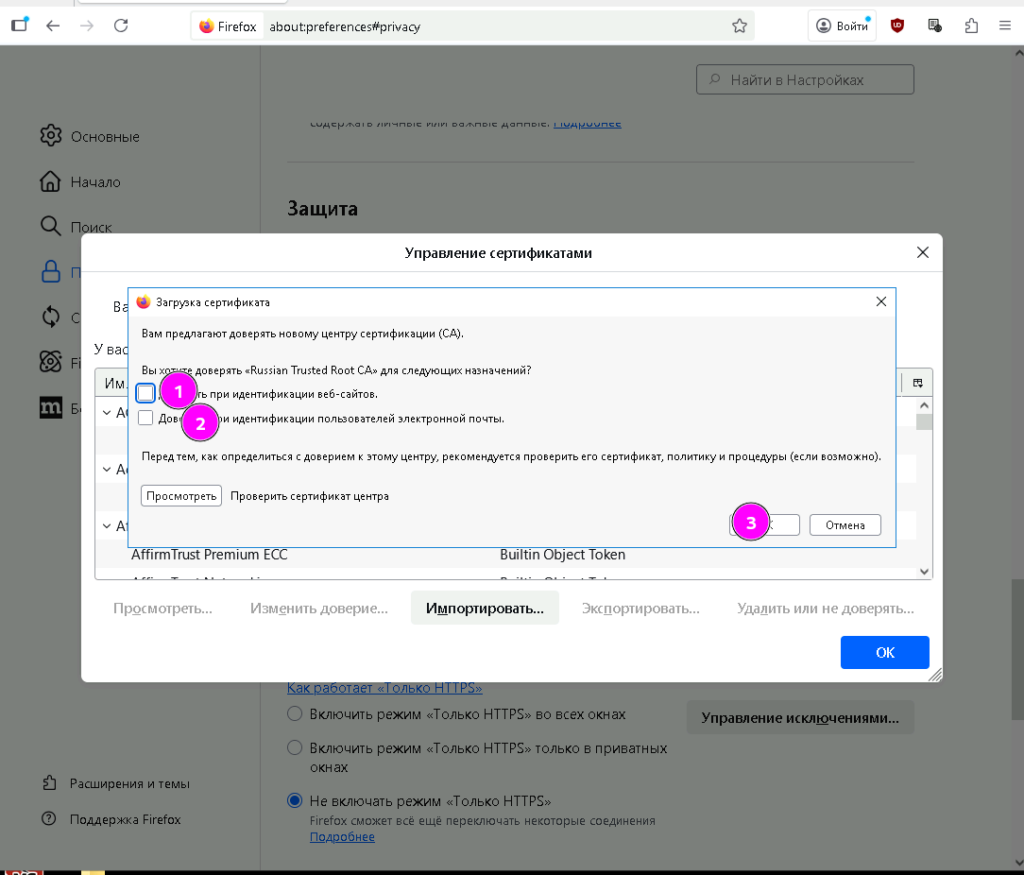

Обратите внимание, поставить галочки 🙂

И так — пять раз.

Всё, сбер заработает. На всякий случай, ещё раз: ссылка на полную инструкцию и скачивания файлов на сайте СБЕРа